Schutzhelmfreunde mussten über den Sommer etwas mehr Geduld haben als üblich. "Verschickst du einfach so selten Briefings oder kommen die bei mir nicht an?" habe ich ein paar Mal gehört. Beides nein: Eigentlich kommen "die Hard Hats" monatlich - aber diesen Sommer gab es ein paar Sommerlöcher. Nicht, weil nichts passiert wäre, sondern weil ich früher als gedacht noch meine Doktorarbeit verteidigen durfte.

Auch das heutige Briefing ist ein bisschen kürzer als sonst - aber ich möchte es dennoch loswerden, bevor die Themen verjähren. Denn mitten im Sommerloch war ja Crowdstrike - das schauen wir uns natürlich ausgeruht wie immer an, und bei den Top 20 Secure PLC Coding Practices und der NIS-2-Umsetzung gibt es auch Neuigkeiten.

Letzteres habe ich dieses Mal elegant ausgelagert: Es geht nämlich mit grooooßen Schritten in Richtung Security unter Kontrolle 2024! (Das ist so ähnlich wie das Hardhats-Briefing, nur in 3D).

Wer das Thema in diesem Briefing vermisst: Frosty Goop schauen wir uns nächsten Monat mal in Ruhe an. Wird nach allem, was ich bislang so gelesen habe, nämlich alles nicht so heiß (oder eher kalt?) gegessen, wie es gekocht wird.

In dieser E-Mail gibt es Neuigkeiten und Lesestoff zu folgenden Themen:

- Crowdstrike: Es muss nicht immer ein Angreifer sein...

- Deutsche NIS-2-Umsetzung: Regierungsentwurf beschlossen

- Top 20 Secure Coding Practices gehen in die zweite Runde

- DSLAM-Video online: Was kann IT-Security von OT lernen?

- Security unter Kontrolle 2024 steht vor der Tür!

1. Crowdstrike: Es muss nicht immer ein Angreifer sein...

...so komplex, wie unsere IT mittlerweile ist, bekommt sie Ausfälle auch ganz alleine hin.

Aber von vorn, so wie immer im Hardhats-Briefing.

Was genau ist passiert?

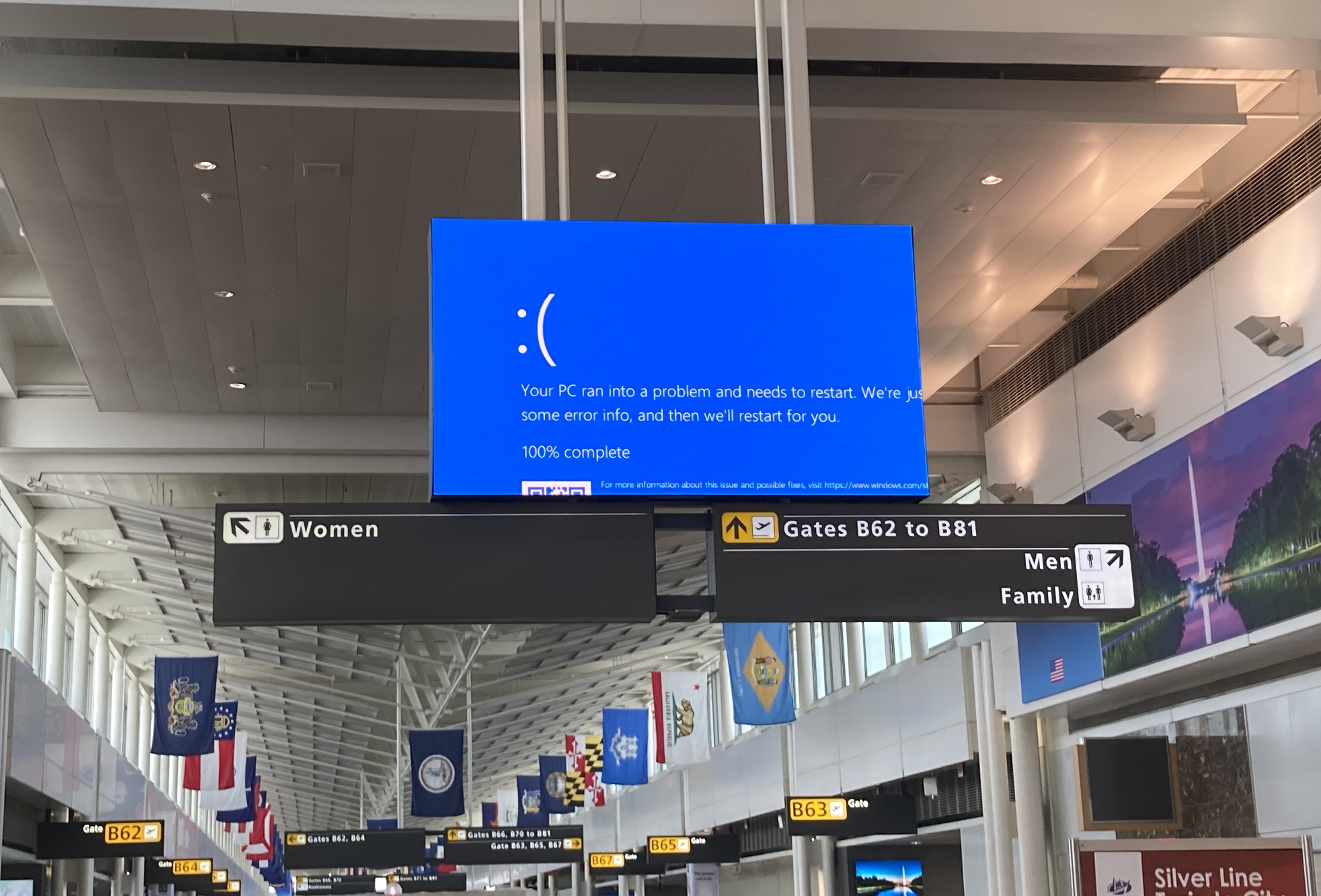

Im Juli gab es den bislang weltweit größten IT-Ausfall. Supermärkte wurden geschlossen, Geldautomaten sind ausgefallen, Operationen wurden verschoben, Flüge gecancelt, Menschen sind an Flughäfen gestrandet. Dafür wurde die schöne Wortschöpfung "crowdstruck" erfunden, denn Schuld an den Ausfällen war ein fehlerhaftes Update der Firma Crowdstrike.

Betroffen waren 8,5 Millionen Windows-Computer; der Schaden wird auf 1,5 Milliarden USD geschätzt.

Was steckt dahinter?

Crowdstrike Falcon ist ein Antivirenprogramm der "nächsten Generation" beziehungsweise genauer gesagt, EDR-Software (Endpoint Detection and Recovery).

Solche Produkte vergleichen nicht einfach Malware-Signaturen wie herkömmliche Virenscanner, sondern nutzen auch KI-gestützte Anomalieerkennung, Verhaltensanalyse und laden außerdem die Daten aller überwachten Geräte in eine Cloud, um tiefergehende Analysen machen zu können.

"Falcon Sensor" ist der Name für das Stück Software (ein "agent"), das dazu auf jedem Endgerät installiert wird, um Daten zu sammeln und zu analysieren.

Für die Verhaltensanalyse (und die aktive Verhinderung von Exploits) werden tief im Betriebssystem vergrabene Informationen benötigt, daher kann Falcon Sensor auf den überwachten Endgeräten Systemdateien und Prozesse lesen und beeinflussen.

Wie Signaturen von Virenscannern müssen auch die Konfigurationsdateien für den Falcon Sensor regelmäßig aktualisiert werden, damit sie das auf dem neuesten Stand sind, wie Angreifer sich typischerweise verhalten. (Das ist gleichzeitig auch ein großer Kritikpunkt des Ansatzes, denn mit dieser "enumeration of badness" ist man per definitionem Angreifern einen Schritt hinterher - und fertig wird man damit auch nie).

Am 19.07. rollte Crowdstrike so ein Update des nun berühmten "Channel File 291" an all seine Kunden aus. Es sollte die Art und Weise ändern, wie Named Pipes ausgewertet werden. Die sind für die Kommunikation zwischen verschiedenen Prozessen notwendig und werden häufig für die Kommunikation von Maschine zu Maschine verwendet - Angreifer nutzen den Mechanismus zum Beispiel, um kompromittierte Endgeräte mit ihren eigenen Command and Control-Servern kommunizieren zu lassen oder zum nächsten Endgerät zu kommen ("lateral movement"). Deswegen ist es sinnvoll, sich diese Named Pipes anzuschauen - aber man braucht eben privilegierte Betriebssystemberechtigungen dafür.

Allerdings enthielt das Update einen Fehler (wer es ganz genau wissen möchte: detaillierte Ursachenanalyse von Crowdstrike siehe Lesestoff 1), brachte betroffene Windows-Systeme zum Absturz und hielt sie in einer Endlosschleife gefangen - der gefürchtete Blue Screen of Death (BSOD) erschien, wie oben auf dem Foto auf Anzeigetafeln am Flughafen in Washington (Bildnachweis: reivax (flickr), CC-BY-SA 2.0).

Warum war das so ein großes Problem?

Der Fehler war eigentlich relativ leicht zu beheben, indem man zum Beispiel die Systeme im abgesicherten Modus startete und das Update entfernte.

Aber: Die schiere Menge der betroffenen Systeme war ein Problem. Denn in einigen Fällen (z. B. wenn für Bitlocker-verschlüsselte Festplatten waren manuelle Aktionen erforderlich. Das ist mühsam, wenn man einige Tausend betroffenen Systeme hat...

Was lernen wir daraus?

Ich habe am Tag nach dem Vorfall mit ZEIT Online gesprochen und dabei mal für mich reflektiert: Ich kenne eigentlich niemanden in der IT oder IT-Security, der überrascht war, dass so etwas passieren kann. Unsere komplexen Lieferketten und die Abhängigkeit von weit verbreiteten IT-Systemen sind ein bekanntes Problem. Es hat sowohl Cyberangriffe gegeben, die dies ausnutzen (Solarwinds, siehe Hardhats Januar 2021), als auch Beinahe-Fehlschläge (xz utils, siehe Hardhats Mai 2024).

Vorweg: Auch wenn das oft kolportiert wurde - die Ausfälle waren KEIN Problem der KI- oder der Cloud-Nutzung. Falcon nutzt beides, aber das war nicht Teil des Problems. (Zufällig gab es parallel noch einen Ausfall bei Microsoft Azure - aber das hatte mit dem Crowdstrike-Vorfall nichts zu tun.)

Stattdessen ist ein Teil des Problems eine Security-Tool, das hohe Privilegien und Zugriff auf Systemressourcen auf jedem Endgerät benötigt, um zu funktionieren. Mit großer Macht kommt große Verantwortung: Wenn man solche weitreichenden Berechtigungen hat und auch auf Systemebene Dateien ergänzen oder verändern kann – dann kann man auch viel kaputt machen.

Natürlich wäre es zu einfach, solchen Tools diese Rechte zu verweigern oder sie generell zu verteufeln. Wenn sich Angreifer in Systemprozessen verstecken, müssen Security-Tools, die das erkennen wollen, auf Systemressourcen zugreifen.

Aber: Die Crowdstrike-Ausfälle sind eine hoffentlich gut im Gedächtnis haftende Warnung, dass jedes zusätzliche Tool, selbst wenn es die besten Absichten verfolgt, die Komplexität unser Cybersysteme erhöht und Sie anfälliger machen kann. Security-Tools zu kaufen, ist kein No-Brainer und kein garantierter Sicherheitsgewinn. sondern eine Entscheidung, die informiert getroffen und abgewogen werden will.

Der verständliche Impuls von Betroffenen ist, Hersteller für ihre Fehler in die Pflicht nehmen zu wollen - Crowdstrike wegen des fehlerhaften und offenbar schlampig getesteten Updates, Microsoft wegen der Fragilität, bei so einem Fehler unwiderruflich im Blue Screen zu landen. Wer für die Fehler haftet, darüber streiten nun Juristen.

Das BSI ist jedenfalls vergleichsweise schnell und öffentlich sichtbar tätig geworden: Gemeinsam mit Microsoft und Crowdstrike hat man kurzfristige, mittelfristige und langfristige Maßnahmen veröffentlicht, die helfen sollen, solche Vorfälle in Zukunft zu verhindern (Lesestoff 2). Und eine Umfrage unter vom Ausfall Betroffenen, um die genauen Schäden für die deutsche Wirtschaft zu ermitteln, gibt es auch (Lesestoff 3).

2. Deutsche NIS-2-Umsetzung: Regierungsentwurf beschlossen

Das ging jetzt schneller als gedacht: Die Bundesregierung hat sich am 24. Juli tatsächlich auf einen Entwurf zum NIS2UmsuCG (NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz) geeinigt (Lesestoff 1).

Den beschlossenen Entwurf finden Sie im Lesestoff 2. Jetzt muss das Gesetz noch durch Bundesrat und Bundestag.

Was das alles genau bedeutet und was drin steht, das schreiben gerade noch alle Beobachter eifrig zusammen. Ich höre mir dazu am 4. September bei SECURITY UNTER KONTROLLE erst mal Manuel Atug an, denn der hat nun richtig was zu erzählen. Dass er in seinem Vortrag auf die aktuellen Entwicklungen eingehen wird, hatten wir besprochen - dass die Bundesregierung freundlicherweise das Gesetz so kurz vorher verabschiedet, konnte keiner ahnen...

Wenn Sie nicht da sein können: Das Video des Vortrags wird auf dem YouTube-Kanal des Kongresses veröffentlicht - und natürlich gibt es hier im Septemberbriefing auch die wichtigsten Infos.

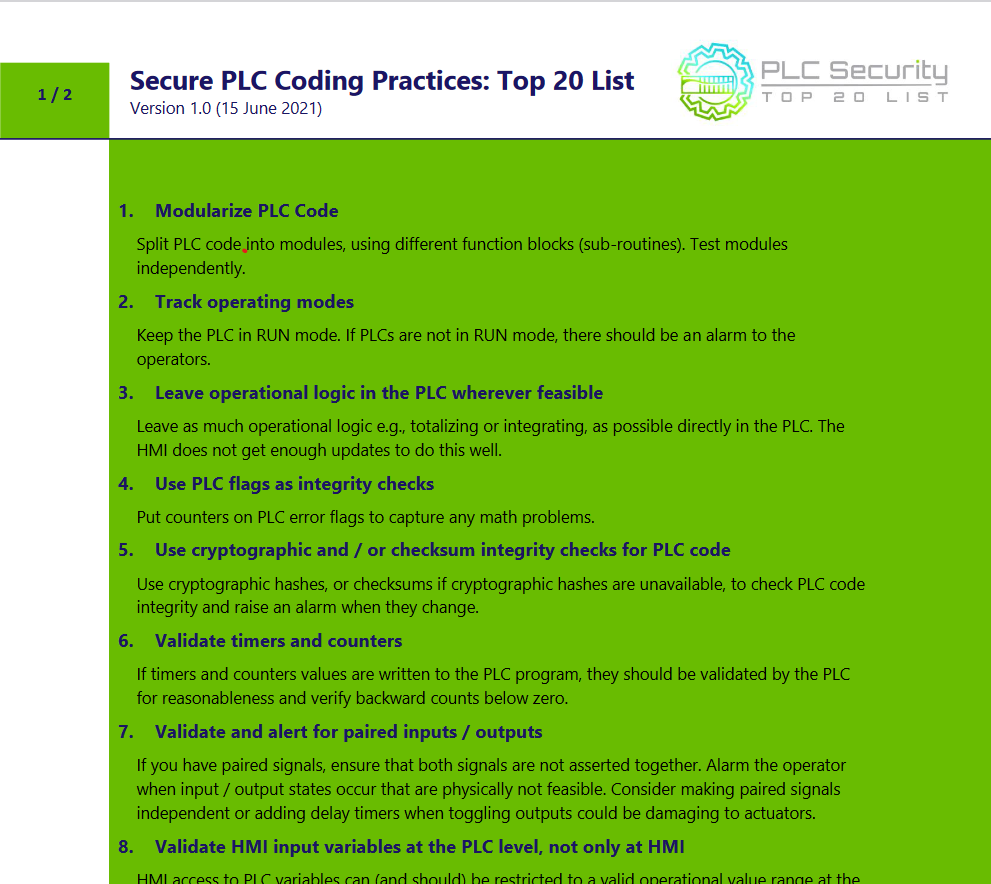

3. Top 20 Secure PLC Coding Practices gehen in die zweite Runde

2021 haben wir (ein Team von Ehrenamtlichen) die Top 20 Secure PLC Coding Practices veröffentlicht. Das Team hinter den Top 20 gibt es immer noch. Es hat in den letzten Jahren vor allem Vorträge über die Top 20 auf großen und kleinen Bühnen auf der ganzen Welt gehalten, damit die Practices in die Köpfe derer kommen, die SPSen programmieren.

Außerdem versucht es stetig, neue Hersteller an Bord zu holen, die in "application notes" transparent machen, ob und wie man die Top 20 für ihre Produkte umsetzen kann.

Das ist eigentlich schon genug Arbeit - aber nun hat das Top 20-Team beschlossen, eine zweite Liste zu erarbeiten. Und zwar haben wir damals eine ganze Menge Practices aussortiert, die zwar sinnvoll sind, um PLC Security gewuppt zu bekommen - aber keine Änderungen direkt an der SPS, sondern eher in ihrer Peripherie (I/O, HMI...) erfordern.

Die Arbeit an dieser zweiten Liste, Arbeitstitel "Peripheral PLC Security Practices" beginnt nun mit regelmäßigen Calls.

Mitmachen kann jeder - einfach eine E-Mail an plc-security-at-admeritia.de schreiben!

4. DSLAM-Video online: Was kann IT-Security von OT lernen?

Im Juni war der DSLAM in Leipzig. IT-Security für Normalsterbliche. Für mich, die sich sonst tief in der OT-Security-Nische heurmtreibt, ungewohntes Publikum. Also habe ich mich mal versucht, in meine Zielgruppe hineinzuversetzen:

Die Technik, die man in der OT braucht, wirkt aus Sicht der IT ja eher wie ein uncooler Großonkel. Irgendwie älter, staubiger, klobiger, weniger bunt und überhaupt immer so bierernst. Oberflächlich betrachtet, sieht OT oft aus wie IT vor 30 Jahren; ein bisschen, als würde man einen Gameboy neben eine PS5 stellen.

Die IT-Security schaut deswegen gern mit einer gewissen Arroganz auf die OT: "Da waren wir vor Jahren auch schon…. Rutscht mal zur Seite, wir wissen, wie der Hase läuft."

In meinem Slam (maximal 10 Minuten, kein Powerpoint) wollte ich den Spieß deswegen mal umdrehen: Was kann die IT-Security von der OT lernen? Mal nicht „think like a hacker“, sondern "think like a hard hat". Für alle, die 9:24 Minuten erübrigen können, habe ich die Videoaufzeichnung des Slams verlinkt:

5. "Security unter Kontrolle" steht vor der Tür!

Wir sind bereit: Jetzt ist es nicht mehr lange hin bis zur 2. Ausgabe unseres Kongresses SECURITY UNTER KONTROLLE, für den ich den Programmbeirat koordiniere.

In diesen Tagen finalisieren alle Speaker ihre Folien. Einige haben aber auch so brandaktuelle Themen, dass sie wohl bis zum Vorabend noch aktuelle Inhalte einbauen dürften:

Manuel Atug spricht über den Umsetzungsstand der NIS2 in Deutschland (NIS2UmsuCG) - dazu gibt es momentan ja gefühlt im Wochentakt neue Nachrichten. Eine aktuellere Zusammenfassung mit mehr Hintergrundwissen als bei uns am 4.9. werden Sie kaum finden.

Benjamin Bögel von der EU-Kommission erklärt uns den CRA, der wohl noch dieses Jahr verabschiedet wird. So ein Gesetz hat die Welt noch nicht gesehen, und Hersteller beäugen es zurecht etwas nervös... Benjamin Bögel können Sie mit allen Fragen löchern.

Und Robert Klaffus erzählt, wie er als CEO den Security-Vorfall bei PSI dieses Jahr erlebt hat - und wo PSI heute bei der Aufarbeitung steht. So viel Transparenz nach einem Security-Vorfall habe ich selten erlebt.

Richtig gespannt bin ich auch aufs Betreiberpanel (und ich bin sonst nie gespannt auf Panels!): Was haben die Betreiber in ihren Unternehmen als größte Fallstricke für ein OT-Security-Programm erlebt, was hat überhaupt nicht funktioniert - und wie macht man es besser?

Das komplette Programm finden Sie online (Lesestoff). Und ein paar Tickets haben wir noch! Link zu den Restkarten ebenfalls unten.

Ich würde mich freuen, möglichst viele "Hard Hats" am 4. und 5. September im Alten Kesselhaus in Düsseldorf zu sehen! Mini-Schutzhelme für alle gibt's auch, na klar.

Stay secure!

Sarah Fluchs